- Community Home

- >

- HPE Community, Japan

- >

- HPE Blog, Japan

- >

- 「世界標準の安心サーバー」の構築

カテゴリ

Company

Local Language

フォーラム

ディスカッションボード

フォーラム

- Data Protection and Retention

- Entry Storage Systems

- Legacy

- Midrange and Enterprise Storage

- Storage Networking

- HPE Nimble Storage

ディスカッションボード

ディスカッションボード

ディスカッションボード

フォーラム

ディスカッションボード

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

- BladeSystem Infrastructure and Application Solutions

- Appliance Servers

- Alpha Servers

- BackOffice Products

- Internet Products

- HPE 9000 and HPE e3000 Servers

- Networking

- Netservers

- Secure OS Software for Linux

- Server Management (Insight Manager 7)

- Windows Server 2003

- Operating System - Tru64 Unix

- ProLiant Deployment and Provisioning

- Linux-Based Community / Regional

- Microsoft System Center Integration

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

フォーラム

ブログ

「世界標準の安心サーバー」の構築

前回に引き続き、HPE サーバーソフトウェア・製品セキュリティ部門責任者、ボブ・ムーアのブログをご紹介します。ボブはHPEが開発する最新セキュリティテクノロジーの製品化の責任者であり、世界標準の安心サーバーと言われるHPE Gen 10 プラットフォームの製品化にも深く携わっています。

以下、ボブのブログ記事をご紹介します。

「世界標準の安心サーバー」の構築

Bob Moore | 2017年6月5日 PM02:00

サイバー攻撃が増加し、エンドユーザーから新たな脅威への対策が求められるようになる中、ソフトウェアレイヤーでサーバーを保護するだけではもはや十分ではありません。HPE Gen10 サーバー プラットフォームなら、ハードウェアレイヤーにまでセキュリティを拡張することが可能です。

現在は、サイバーアタックは日本を含む世界中に影響を及ぼしています。サイバーアタックはますます高度化し、脅威は拡大し続けているため、あらゆる規模の企業と政府機関は、24時間365日体制で警戒しておく必要があります。

サイバー犯罪のコストに関する2016年のPonemon Instituteのレポートには、以下のようにITセキュリティの問題がどれだけ拡大しているのかが示されています。

- 2016年には、1日あたり7億2,000万回のハッキングが行われ、それが原因で4,550億ドルのコストが発生しました。

- サイバー攻撃を受けた小規模企業の60%は、6か月以内に廃業に追い込まれています。

- インシデントの年間コストは増加の一途をたどっており、前年比21%増の平均950万ドルに達しています。

これと同時に、IoTとモビリティおよびハイブリッドIT環境の普及によってビジネスの生産性が大幅に向上するのに伴い、さらに多くのリスクが組織にもたらされています。こうした状況の中、CISO(チーフ・インフォメーション・セキュリティ・オフィサー)と情報セキュリティチームは、複雑化しつつある規制要件も考慮しなければなりません。さらに、ITネットワークのセキュリティを強化して、コンプライアンス違反のコストを削減するうえで、コンプライアンスの遵守がきわめて重要となっています。

ソフトウェアレイヤーの枠を超えたITセキュリティソリューションが必要

もはや、ソフトウェアレイヤーでサーバーを保護するだけでは十分ではありません。脅威の一歩先を行き、ネットワークの侵害を防ぐには、ハードウェアコンポーネントも保護しなければなりません。

そのためには、サプライチェーンのレベルにまでITセキュリティ管理を拡張する、これまでにないレベルの保護を展開する必要があります。サーバーのセキュリティレベルを評価するにあたっては、メーカーのサプライチェーン全体の脆弱性を考慮するとともに、コードの実行やネットワーク上のサーバーデータのI/Oといった、潜在的なリスクの原因についても考えなければならず、インターネットに間接的に接続されているサーバーでさえ保護することが求められます。

HPEでは、自社のビジネスに合ったITセキュリティソリューションを開発するための重要なリソースとして、米国国立標準技術研究所 (NIST) のコンピューターセキュリティ担当部門から発表される文書を参照することを強くお勧めしています。この組織は、情報セキュリティ関連のツールやプラクティスの共有を促進すると同時に、情報セキュリティの標準やガイドラインに関するリソースも提供しています。

NISTが提供する情報を活用すれば、サイバー犯罪の増加の一因となっているDoS攻撃、悪意のあるコード(マルウェア)、およびWebベースの攻撃に対処できるようになります。ハードウェアのセキュリティに関しては、サイバー犯罪者の侵入を阻止するだけでなく、自社の資産を保護することに重点を置く必要があります。

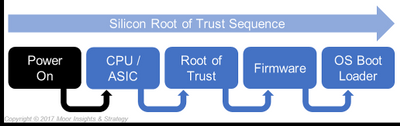

Silicon Root of Trust (シリコンレベルの信頼性) によるサーバーの保護

ヒューレット・パッカード エンタープライズ (HPE) は、独自のサーバーファームウェア保護、検出、およびリカバリ機能を通じてハードウェアレイヤーでの保護を実現することでこうした課題への対応をサポートする戦略を策定し、第9世代のプラットフォームを導入するにあたって、業界で最も強力なファームウェアのセキュリティに関する声明の1つを発表しました。

また、第10世代プラットフォームの市場投入に合わせて物理的なセキュリティを強化し、市場で最もセキュアなサーバーを実現しています。HPEの各サーバーは、NISTのベストプラクティスに準拠するとともに、マザーボードのシリコンコンポーネントにSilicon Root of Trust(シリコンレベルの信頼性)を組み込んで、一切のセキュリティ侵害を許さない構成となっており、この回路がなければシステムを起動できません。

Silicon Root of Trust(シリコンレベルの信頼性)は、他のベンダーが提供する汎用的なコントローラー(BMC)よりはるかに高度なHPE独自の設計を採用した、HPE iLO 5管理コントローラーによるもので、HPE iLO の知的財産はHPEがすべての所有権を有しています。また、HPEはファームウェアも自社開発しており、それらへのアクセスと変更の承認には厳格なプロセスが設けられています。

HPEは独自の管理コントローラーを自社で設計および生産しており、更にiLOのソフトウェアオペレーティング環境も独自の仕様となっていることは大きな差別化要因です。iLOではHPEが制御するソフトウェアツールが使用されるため、大部分のサーバーベンダーが管理コントローラーに使用しているLinuxベースの汎用的なツールと比較して侵入が困難です。

またHPEでは、サーバーの物理的なセキュリティのレベルをさらに高めるための機能強化も導入しており、これには、ストレージ、サーバー、およびクラウドのセキュリティを確保して企業全体のセキュリティの一貫性を向上させる、Enterprise Secure Key Managerが含まれます。さらに、HPE 3PARストレージには、蓄積データを保護するために、Smartアレイコントローラーを通じてデータを自動的に暗号化する自己暗号化ドライブが搭載されており、この機能を活用することで、サーベンス・オクスリー法やHIPAAなどの主要な規制の大部分にビジネスを適合させることができます。

「世界標準の安心サーバー」によって企業のハードウェアレイヤーにまでセキュリティを拡張する方法については、HPEのTwitter (@HPE Servers) をフォローして詳細をお確かめください。

詳細については、HPEにおけるセキュリティのイノベーションをご覧ください。

著者について

HPE サーバーソフトウェア・製品セキュリティ部門責任者。BobおよびBobのチームは、HPEの新しいセキュリティテクノロジーを製品化し、すべてのソリューションをカバーする包括的なセキュリティのアプローチを実現する責任を負っています。

- ブログへ戻る

- より新しい記事

- より古い記事

- MiwaTateoka 場所: Windows Server 2019のCertificate of Authenticity (C...

- OEMer 場所: タイトル: HPE OEM Windows Serverのライセンスに関する質問にすべて回答しましょ...

- いわぶちのりこ 場所: 【連載】次世代ハイパーコンバージド「HPE SimpliVity」を取り巻くエコシステム ー 第3回...

- Yoshimi 場所: ジェフェリー・ムーア氏からのメッセージ - 未訳の新著 "Zone To Win" を解説! (2)...

- Yoshimi 場所: ジェフェリー・ムーア氏からのメッセージ - 未訳の新著 "Zone To Win" を解説! (...

- 三宅祐典 場所: 「HPE Synergy」 発表! ~ (3) この形・・・ ブレードサーバー??