- Community Home

- >

- HPE Community, Japan

- >

- HPE Blog, Japan

- >

- 防災から減災へ! ITの世界も意識改革が必要

カテゴリ

Company

Local Language

フォーラム

ディスカッションボード

フォーラム

- Data Protection and Retention

- Entry Storage Systems

- Legacy

- Midrange and Enterprise Storage

- Storage Networking

- HPE Nimble Storage

ディスカッションボード

ディスカッションボード

ディスカッションボード

フォーラム

ディスカッションボード

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

- BladeSystem Infrastructure and Application Solutions

- Appliance Servers

- Alpha Servers

- BackOffice Products

- Internet Products

- HPE 9000 and HPE e3000 Servers

- Networking

- Netservers

- Secure OS Software for Linux

- Server Management (Insight Manager 7)

- Windows Server 2003

- Operating System - Tru64 Unix

- ProLiant Deployment and Provisioning

- Linux-Based Community / Regional

- Microsoft System Center Integration

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

フォーラム

ブログ

防災から減災へ! ITの世界も意識改革が必要

度重なるサイバー攻撃の話題には枚挙にいとまがない昨今、果たして今までの延長線上でサイバーセキュリティを考えていても良いのでしょうか? 長年続いた地震研究も現段階では予測は困難とのことで、「防災」から「減災」に、根本的に取り組み方を変える時期に来ています。ITの世界も同様に今までの常識を少し変えてみる必要があるのではないでしょうか? ではどのようにすればよいのでしょうか? サイバーセキュリティ先進国の動向から学んでいきましょう。

ランサム(身代金)の支払いは6000%越え!

FBIによると、2016年のランサムウエアによる身代金支払い額は10ビリオンドル(1000億円超)に上り、あるIT企業の調査だとその伸び率は前年比で驚異の6000%越えと言われています。とてつもない伸び率ですね。しかし実際の被害額はこの身代金の金額だけではないのです。米調査会社Researchscape International社の調査によると、2016年の身代金の支払い額の平均はおよそ8万円程度、思ったよりも少額だと思われた方も多いと思います。しかし被害額はもちろんこれだけではありません。同調査会社のレポートによると、暗号化されたデータにアクセスできない期間(ダウンタイム)が2日以上の企業はおよそ7割にものぼり、5日以上は約3割、平均では3日間データにアクセスできないことになります。その間の売り上げの減少、従業員の生産性の低下、顧客離れなど、隠れた損失は計り知れないものがあります。例えば製造業であれば工場のデータベースにアクセスできなければ生産ラインが停止、それが3日も続いたらどれだけの損失になるか、想像しやすいですよね。ちなみに米Ponemon Institute社の調べでは、ダウンタイムで発生する損失が1分あたり80万円の企業もあるとのこと、これは1日で11億円もの金額になります。会社によっては年間の総利益も吹っ飛んでしまうのではないでしょうか?

さらにこの1000億円超の身代金が、ほぼそのままブラックマーケット(以前のブログで紹介:http://ow.ly/tX8S30egUe8)に流れ込んでいると考えると、ますます脅威は増えるばかりと悲観的になりがちです。そんな時こそ「何をしても無駄」と投げやりになるのではなく、冷静にどのような対策が最適なのかを再考してみることが必要です。

サイバー攻撃対策の投資が変わってきた 「防御」から「早期回復」へ

米コンサルティング会社の調査によると、企業のサイバー対策への投資モードが近年変わりつつあるようです。従来はサイバー攻撃に対する「防御」と感染後の「回復」にかける予算の割合が平均で7:3程度だったのが、ここ数年で6:4にまでになるとの予想を示しています。地震等自然災害対策の変化と同様に、サイバー攻撃対策の世界も防御一辺倒ではなく、感染時の被害の最小化、早期の事業復帰に重点が置かれるようになります。これを「サイバーレジリエンス」と呼びますが、実はこの言葉、すでに海外ではよく使われていたり、ISO(国際標準)でもISO 27001やISO 22301等いくつかの標準があります。(注1) いわば地震に対する取り組みが「防災型」から「減災型」に変わってきたように、サイバー攻撃に対しても「いかに被害を少なくし」「どれだけ早く通常業務が再開できるか」という考え方に変化してきているということです。サイバーセキュリティ先進国米国を見習い、地震大国の日本もITセキュリティの考え方を変えていかねばならないのではないかと思います。

具体的には?

1.投資配分の見直し

従来型のサイバーセキュリティ投資は引き続き重要ですが、それだけでなく前述の海外事例でもありますように、これからは「減災型」にも投資をしていく必要があるのではないでしょうか? 具体的にはサイバー攻撃を受けたサーバーなりストレージのデータをいかに早く回復するかが重要になります。それを多額の追加費用なしに実現できるとしたら、さらに良いのではないでしょうか?

2.よりディープなセキュリティが求められる

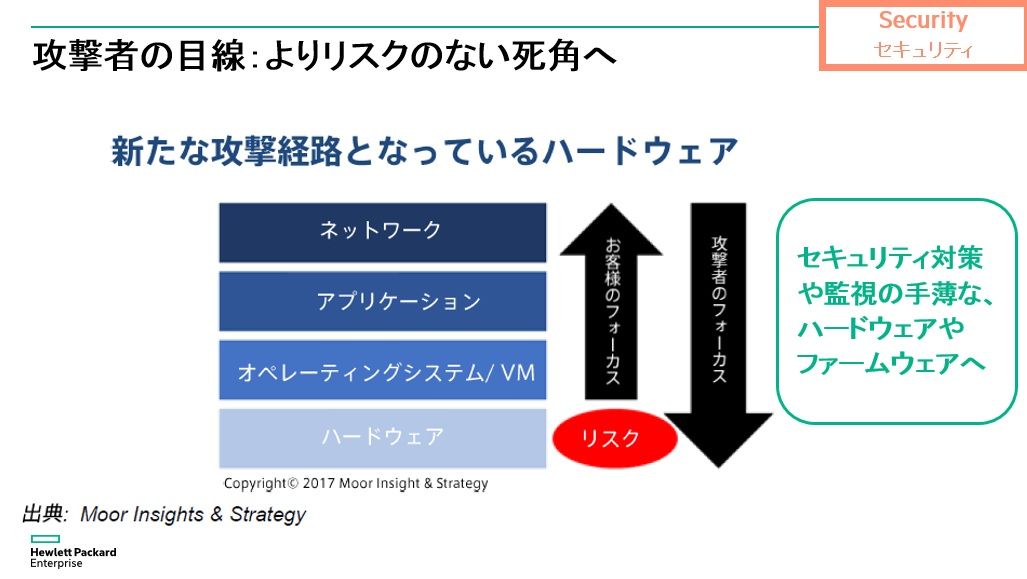

近年のサイバーセキュリティ強化に伴い、上位層であるネットワークやアプリケーション、OSの層に対してはかなりの対策強化が行われているように感じます。そういえば最近は頻繁にOSのセキュリティアップデートがあますよね? それも半強制的です。それなら安心 かというとそうでも無いようです。防護する側とは反対に、攻撃する側はより深いレベルのほうに攻撃のターゲットを集中していくとの見方があります。つまりOSの下の層であるファームウェアやハードウェアが今後攻撃対象になるといわれています。そのためサーバーのプロセッサーやファームウエアの保護が必要になってきます。

3.事業継続のためのリカバリープランを練る

まずは、ランサムウェア等に感染した時に、それぞれのシステム、データ、または仮想マシンを「どれくらい前まで(RPO: Recovery Point Objective)」、「どれくらいの時間で (RTO : Recovery Time Objective)」リカバリーするかをきちんと定義しましょう。最大ダウンタイムはこのRPOとRTOを合計したものになります。そしてその理想に近いソリューション(アプライアンスやソフトウェア)を選択します。もちろん重要なのがリカバリー手順の確立と訓練ですね。いわば防災訓練のようなものです。いざとなったら何をしていいかわからない、だからマニュアル化して、それを体で覚えるために避難訓練のようなものを年に一回程度実施する。ということなのですが、そんな訓練しなくてもだれでも簡単にリカバリー作業をすることができるものも最近では出てきています。

これらの内容が一度に聞けるイベントが開催されますので、是非ご参加ください。

最新パンデミック被害事例とこれから必要となるインフラセキュリティ(2017年10月4日)

●本セミナーのお申し込みサイトは、こちら

<関連リンク>

HPEテクノロジーエバンジェリスト井上陽治の「ランサム時代のハイパーコンバージドとは?」http://ow.ly/tX8S30egUe8

HPE インフラ セキュリティ ソリューション

https://www.hpe.com/jp/ja/solutions/infrastructure-security.html

サイバーパンデミック(感染爆発)時代に求められるセキュリティとは?

http://ow.ly/yfCW30fytUN

HPE Gen10 サーバー プラットフォーム(世界標準の安心サーバー)

https://www.hpe.com/jp/ja/servers/gen10-servers.html

HPE SimpliVity

https://www.hpe.com/jp/ja/integrated-systems/simplivity.html

(注1) サイバーレジリエンスについてのベストプラックティス:

ISO 27001 (information security management best practice)

ISO 22301 (business continuity management best practice)

- ブログへ戻る

- より新しい記事

- より古い記事

- MiwaTateoka 場所: Windows Server 2019のCertificate of Authenticity (C...

- OEMer 場所: タイトル: HPE OEM Windows Serverのライセンスに関する質問にすべて回答しましょ...

- いわぶちのりこ 場所: 【連載】次世代ハイパーコンバージド「HPE SimpliVity」を取り巻くエコシステム ー 第3回...

- Yoshimi 場所: ジェフェリー・ムーア氏からのメッセージ - 未訳の新著 "Zone To Win" を解説! (2)...

- Yoshimi 場所: ジェフェリー・ムーア氏からのメッセージ - 未訳の新著 "Zone To Win" を解説! (...

- 三宅祐典 場所: 「HPE Synergy」 発表! ~ (3) この形・・・ ブレードサーバー??