- Community Home

- >

- HPE Community, Japan

- >

- HPE Blog, Japan

- >

- HPE Gen10 サーバープラットフォームのセキュリティー

カテゴリ

Company

Local Language

フォーラム

ディスカッションボード

フォーラム

- Data Protection and Retention

- Entry Storage Systems

- Legacy

- Midrange and Enterprise Storage

- Storage Networking

- HPE Nimble Storage

ディスカッションボード

ディスカッションボード

ディスカッションボード

フォーラム

ディスカッションボード

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

- BladeSystem Infrastructure and Application Solutions

- Appliance Servers

- Alpha Servers

- BackOffice Products

- Internet Products

- HPE 9000 and HPE e3000 Servers

- Networking

- Netservers

- Secure OS Software for Linux

- Server Management (Insight Manager 7)

- Windows Server 2003

- Operating System - Tru64 Unix

- ProLiant Deployment and Provisioning

- Linux-Based Community / Regional

- Microsoft System Center Integration

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

Discussion Boards

フォーラム

ブログ

HPE Gen10 サーバープラットフォームのセキュリティー

HPEが20年に渡って提供してきた、x86サーバーの業界標準機とも言えるサーバー群が、いよいよ10世代目を迎え、7月20日に HPE Gen10 サーバー プラットフォームとして日本での発表が行われました。成熟期を迎えたとも言われるx86サーバーは、新しい世代となって何が変わったのか、どのような設計目標をもって作られたのか。今回はGen10の開発に当たって、HPEが最も重要視したセキュリティーの観点から、今後のサーバーハードウェアに求められる重要な機構について、お伝えしたいと思います。

サーバーインフラストラクチャの管理手法は年々進化し、Infrastructure as code のような考え方のもとに、より自動化された環境で、個々の作業はソフトウェアに任せて人間が介在しないオペレーション形態に近づいています。そのような状況にあって、サーバーに求められる要件も変化してきました。よりソフトウェアでコントロールできるハードウェア、これを目指して Gen9までのHPEサーバーは改良を続けて来ました。しかし、管理性の向上の裏で、モノ(Things) としてのサーバーハードウェアに新たな脅威が生まれつつあります。

新しい脅威

今年6月にラスベガスで開催されたHPEのプライベートショウ Discover in Las Vegasで、話題となったセッションが有りました。HPE Gen10 サーバー プラットフォームのセッションに、FBIからサイバー犯罪の専門家を招いたのです。そこで指摘されたのは、急速に進みつつあるサイバー犯罪の巧妙化、高度化でした。OSやソフトウェアに感染するだけではなく、検知の難しいファームウェアレベルに侵入する例が出てきており、こうしたタイプの攻撃は今後更に増加するとの予測が示されました。

多層防御を前提としたインフラストラクチャの中で、大元となるサーバーハードウェア自体に対する浸食、潜伏への対策は未だ十分に取られておらず、攻撃者の新たなターゲットとなっています。潜伏されるレイヤーが深ければ深いほど、検知とシステムの復旧は困難になります。ファームウェアレベルで侵入された結果、OSレベルでのイメージリカバリーを繰り返してもシステム復旧が出来ず、結果として長期のシステムダウンを招いた例が、実際に国外で起きています。また、ダウンロードして適用したファームウェアに、マルウェアが混入していたケースも出てきています。

このような低レイヤーのファームウェアをターゲットとした攻撃方法として、近年注目されつつあるのが、PDoS アタック (Permanent Denial-of-Service attack)です。PDoSアタックは、ハードウェアレベルでのシステム破壊とサービス停止を目的とした攻撃です。従来のDDoSアタックに比べ、非常に少ないコストで多くのシステムを無力化が可能であり、プロの攻撃者にとっては経済性の高い魅力的な手段となっています。

ところが、システムを運用するユーザーが、独力でファームウェアレベルでの改竄を検証・回復する事は極めて困難です。当社からお届けしたサーバーが、開梱時に本当にクリーンな状態に有るのか、お使い頂いて廃棄されるまでクリーンであり続けるのか、それを保証する対策を我々が取る必要が出てきたのです。

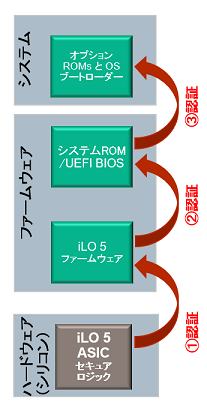

信頼のチェーン

最も重要な事は、iLO 5を実行するASIC上に実装されたロジックにより、iLO 5自身のファームウェアの改竄も検知可能な点です。これによって、一般的なx86サーバーが用意しているセキュリティー機構であるUEFIセキュアブートでは検知できない、マシンがブートを開始する前の工場出荷の段階から、ファームウェアへの攻撃を検知・回復できるようになっています。

一連のプロセスの中で、最初のステップとなるiLO 5の起動前の段階が最も重要です。最初に実行される、HPEがSilicon Root of Trust と呼んでいるロジックがGen10の信頼性の根幹になります。これは、自社設計のASICに製造時に焼き込まれるもので、この内容を改竄することはできません。

サーバーの電源モジュールに電源ケーブルが挿されると、(電源スイッチは入っていなくても)管理プロセッサであるiLO 5が起動します。Silicon Root of Trustはまず管理プロセッサであるiLO 5のファームウェアを検証します。iLO 5のファームウェアが改竄されている場合、自動的に正常なファームウェアへの復旧が試みられ、それが出来なければ起動は停止されます。ファームウェアが認証され、iLO 5が起動すると、続いてシステムROMと重要なシステムファームウェア群の内容を検証します。

ここまでの検証が成功して初めて、UEFIによるサーバーの本体の起動を開始することができます。一般に提供されているx86サーバーの多くのセキュリティー機構では、通常このUEFIの段階で初めてファームウェアの妥当性が検証され、これ以前に実行される管理プロセッサのファームウェアが実行される段階では、妥当性は検証されません。

iLO 5のハードウェア、ファームウェア、システムROMはHPEによって自社設計されており、セキュリティーのレビューを経て出荷されます。改竄不能なロジックにより、管理プロセッサ自体のコードの検証を可能にしているのが、Gen10の大きな特徴です。iLO5の開発開始は、2年以上前に遡るもので、HPEは早くからセキュリティー上の脅威の存在に着目して研究開発を行ってきました。

セキュリティー視点でのサーバーハードウェアの選択

ここまでご紹介してきた、セキュリティーのための機構は、実際には通常ユーザー様がその存在を意識する事はほとんどありません。Gen10はファームウェアを一日ごとにスキャンし、もし改竄が発見されれば、自動的に正しいバージョンに復旧します。注1非常に多くのコンポーネントを運用し、多くの脅威が存在する現在のITインフラ環境に於いては、100%脅威を排除する事を前提とするのは、もはや現実的な戦略ではありません。むしろ、侵入や改竄が行われた場合の検知と、早期の復旧までの仕組みを先回りして実装しておく方が、現実に即した効果的な対策と言えます。

今後、ファームウェアレイヤーへのセキュリティー対策がトレンドとなり、x86サーバーを選択頂く際の、最初の検討事項になる事は間違い有りません。選択にあたっては、サーバーを構成するコンポーネントが信頼に足る設計・製造によって提供されているか、その妥当性を検証する合理的な仕組みが有るか、侵入・破壊が起こった際に回復する機構を備えているか、といったポイントに注意する必要があります。

今回は、Gen10から実装された、ASICレベルでのセキュリティーについてご紹介をさせて頂きました。次回は、新たに追加されたパフォーマンス向上のための工夫を幾つかご紹介する予定です。

脚注1: スキャンは定期実行、即時実行の設定が可能です。本機能の利用には、iLO Advanced Premium Security Editionのライセンスが必要となります。

【関連リンク】

Web:HPE ProLiant Gen10 プラットフォーム ビジネスを守るセキュリティー

ビデオ(英語): The World’s Most Secure Industry Standard Servers & How HPE Built the Silicon Root of Trust

ビデオ(英語): HPE Secure Compute Lifecycle Whiteboard Video

- ブログへ戻る

- より新しい記事

- より古い記事

- MiwaTateoka 場所: Windows Server 2019のCertificate of Authenticity (C...

- OEMer 場所: タイトル: HPE OEM Windows Serverのライセンスに関する質問にすべて回答しましょ...

- いわぶちのりこ 場所: 【連載】次世代ハイパーコンバージド「HPE SimpliVity」を取り巻くエコシステム ー 第3回...

- Yoshimi 場所: ジェフェリー・ムーア氏からのメッセージ - 未訳の新著 "Zone To Win" を解説! (2)...

- Yoshimi 場所: ジェフェリー・ムーア氏からのメッセージ - 未訳の新著 "Zone To Win" を解説! (...

- 三宅祐典 場所: 「HPE Synergy」 発表! ~ (3) この形・・・ ブレードサーバー??